Tout ordinateur devient un jour la victime d’un pirate informatique ou d’un virus diffusé à grande échelle.C’est pour cela il faut bien sécuriser votre ordinateur et limiter les failles critiques pour empêcher les intrusions.

Donc il faut bien protéger votre système

par toutes les moyens soit par un parfeu, antivirus ou les mises à jour. Mais généralement cela ne suffit pas.

Il faut augmenter le niveau

de protection, il faut fermer les ports inutiles ou critiques, utiliser

des logiciels anti spyware, vérifier si votre ordinateur n’est pas un PC zombie et enfin utiliser un proxy

pour être anonyme sur internet afin d’empêcher les hackers d’avoir des

informations sur vous comme votre localisation géographique, adresse,

les mots-clés recherchés, les pages web consultées et d’autres

informations intéressante.

1. Fermer les ports ouverts et inutiles

Le port représente une porte sur votre

ordinateur qui permet à un logiciel d’échanger des données avec

Internet. Pour fermer un port, il faut donc désactiver le logiciel

correspondant.

Pour voir les ports ouverts, allez sur le menu démarrer, cliquez sur Exécuter et tapez cmd pour ouvrir l’invite de commandes. Ensuite, tapez la commande netstat -a

Pour visualiser vos services, cliquez sur Exécuter et tapez services.msc. Et vous pouvez désactivez les services inutiles.

Exemple de Fermeture de quelques ports :

- Le port 445 qui correspond à NetBT : Cliquez sur Exécuter et tapez cmd pour arrêter les services « Workstation » et « serveur » en tapant : net stop rdr , puis net stop srv ,et pour les désactiver cliquez sur Exécuter et tapez services.msc et désactiver ses 2 lignes : Station de travail et Serveur.

- Le port 500 qui correspond à Internet Key Exchange : dans l’invite de commande (cmd) tapez net stop policyagent

- Les ports 137, 138, 139 : dans l’invite de commande (cmd) tapez net stop lmhosts, et désactiver la ligne : Assistance TCP/IP NetBios dans services.msc

- Le port 5000 est ouvert par défaut par Microsoft pour le désactiver dans services.msc désactiver le service Hote de périphérique universel Plug and Play.

2. Empêcher les hackers à utilisé votre invite de commande

Aujourd’hui à l’aide de

backtrack, les hackers peuvent trouver les ports ouverts sous votre

ordinateur, et utiliser les commandes de MS-DOS, c’est pour cela la

meilleure façon de s’en proteger c’est de désactiver l’accès à l’invite

de commande. Pour cela, cliquez sur Démarrer puis Exécuter apres

saisissez la commande gpedit.msc et validez par entrée.

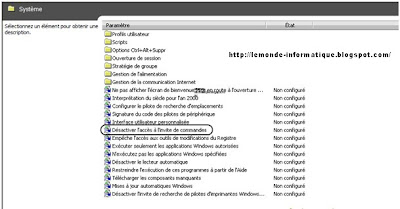

Maintenant cliquez sur modèle d’administration->Système puis désactiver l’accès a l’invite de commandes .

Et voila l’invite de commandes est désactivé, vous pouvez l’activer quand vous voulez en répétant les mêmes étapes précédentes.

3. Vérifiez l’activité de votre PC en votre absence

Si vous n’êtes pas le seul à utiliser votre ordinateur, vous devriez aussi contrôler l’activité sur votre machine.

a) Utiliser BTPROX

BtProx propose une

solution originale pour éviter que des petits curieux ne fouillent dans

votre PC en votre absence ? Il vous suffit d’un simple appareil

Bluetooth (téléphone, iPod, etc…)Une fois configuré, le logiciel fermera

votre session dés que votre appareil ne sera plus dans la portée des

champs Bluetooth de votre ordinateur

b) Utiliser un revealer Keylogger Free

un keylogger est un

programme qui sert à enregistrer les frappes du clavier. En effet vous

garderez une trace des conversations et des recherches qui sont

réalisées en votre absence sur votre PC.

Enfin, j’espère que vous avez bien aimé cet article et merci de le partager sur Facebook, Twitter ou Google plus !

En générale, le proxy est un ordinateur faisant office de passerelle entre un poste client et Internet.

En générale, le proxy est un ordinateur faisant office de passerelle entre un poste client et Internet.